XSS 필터 우회 실습1(dreamhack)

2021. 5. 25. 19:15ㆍ웹 취약점

stage1] 단순히 script 문자열이 data에 포함되어있으면 필터링하므로

<ScRipt> 처럼 대소문자를 섞어서 우회가능.

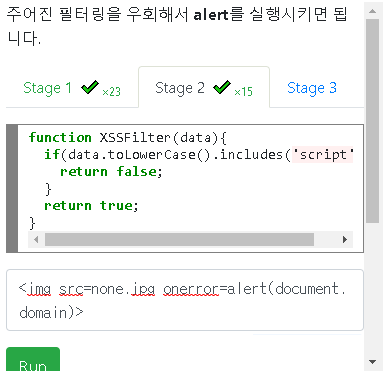

stage2] 대소문자 구분없이 script 문자열을 필터링한다.

<img src=none.jpg onerror=alert(document.domain)> 처럼 <script> 태그이외의 다른 태그로 우회가능.

<svg>, <body>, <video>

'웹 취약점' 카테고리의 다른 글

| XSS 필터 우회 실습2(dreamhack) (0) | 2021.05.25 |

|---|---|

| SQL injection 예제1(union문) (0) | 2021.05.24 |

| 프론트엔드 제한우회 2(webgoat-8.0.0) (0) | 2021.05.03 |

| 불충분한 세션관리 취약점 (0) | 2021.05.02 |

| 취약한 패스워드 복구 취약점 (0) | 2021.05.02 |