2021. 5. 3. 22:55ㆍ웹 취약점

1. crome등의 브라우저는 보내기전에 유효성 검사를 하므로 다른방식으로 우회해야함.

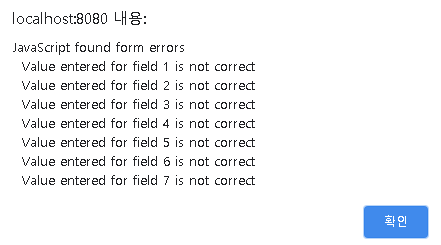

모든 필드에대해 정규표현식에 맞지않는 요청을 보내시오.

2. regexr.com/ 에서 javascript정규표현식으로 실습해보기

RegExr: Learn, Build, & Test RegEx

RegExr is an online tool to learn, build, & test Regular Expressions (RegEx / RegExp).

regexr.com

(^[a-z]{3}$) - 정확히 a-z사이의 영어소문자 세글자만 탐지

(^[0-9]{3}$) - 정확히 0-9사이의 숫자 세글자만 탐지

(^[a-zA-Z0-9]*$) - 영소,영대,숫자 아무거나 탐지 * 은 마지막 문자열이 0회이상 나타나도 탐지(특수문자나 한글 탐지 X)

(^(one|two|three|four|five|six|seven|eight|nine)$) - 해당 문자열중 하나만 탐지 ^, $를 같이써서 그런듯(뒤에 다른 문자열오면 탐지x)

(^\d{5}$) - 0-9중 임의의 숫자 5개이면 탐지

(^\d{5}(-\d{4})?$) - 0-9중 임의의 숫자 5개이후 - 문자열 0-9중 임의의 숫자4개탐지 ex) 12345-4126

(^[2-9]\d{2}-?\d{3}-?d{4}$) - 처음 첫문자열 2-9사이숫자 다음 0-9사이숫자 두개가오고 - 다음 0-9세글자 - 0-9네글자 ex) 312-412-4426

필드마다 정해진 정규표현식에 맞지않게 아무렇게나 조작해보면 된다.

'웹 취약점' 카테고리의 다른 글

| XSS 필터 우회 실습1(dreamhack) (0) | 2021.05.25 |

|---|---|

| SQL injection 예제1(union문) (0) | 2021.05.24 |

| 불충분한 세션관리 취약점 (0) | 2021.05.02 |

| 취약한 패스워드 복구 취약점 (0) | 2021.05.02 |

| 불충분한 인증/인가 취약점 (0) | 2021.04.24 |