2021. 5. 15. 17:17ㆍ리버싱,악성코드분석

pe view, hex editor 툴을 이용하여 pe 파일의 섹션을 조작해보는 실습을

진행.

파일 - reloc.exe

pe헤더의 .reloc 섹션 헤더/섹션을 제거하고

IMAGE_FILE_HEADER - Number of Sections 항목 수정

IMAGE_OPTIONAL_HEADER - Size of Image 값 수정.

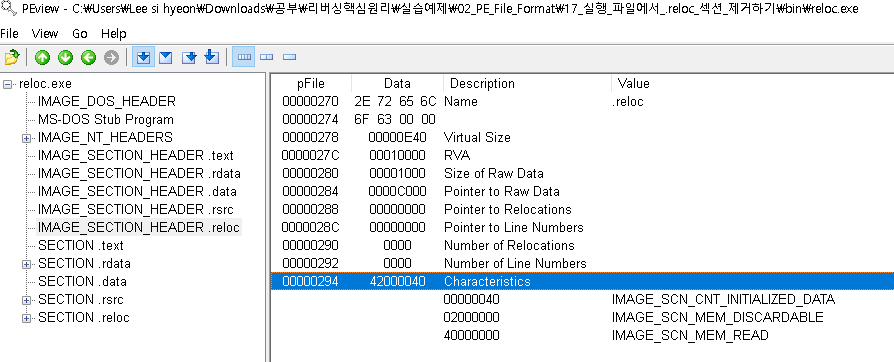

1. reloc.exe 파일을 peview로 열어서 확인

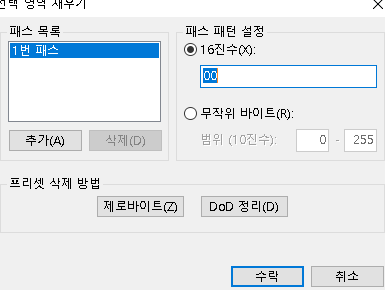

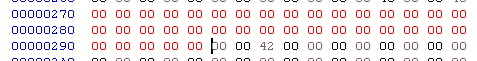

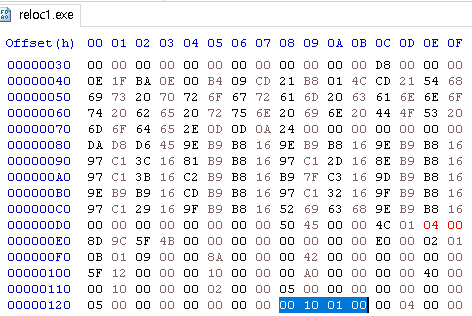

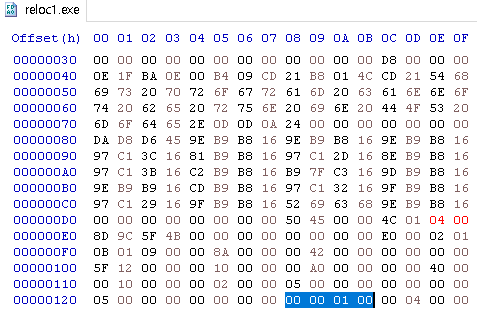

.reloc 섹션헤더는 270 ~ 294 이므로 hex 툴을 이용하여 0으로 덮어쓴다.

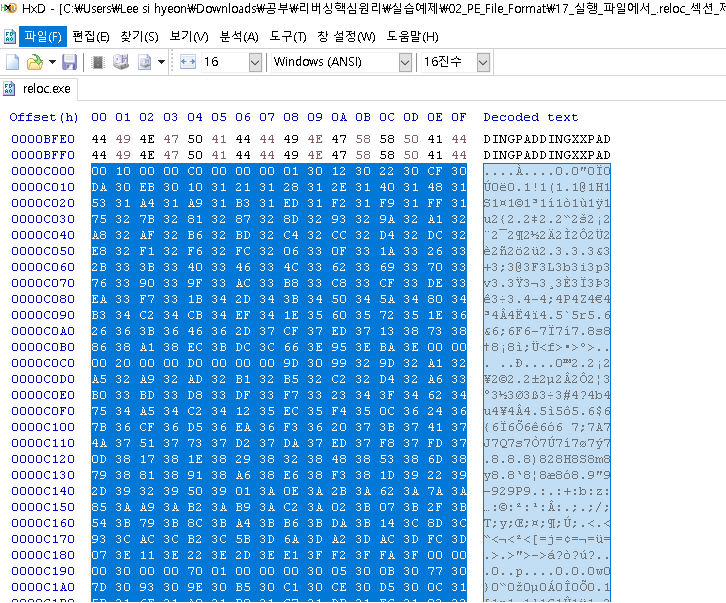

2. .reloc 섹션헤더의 pointer to raw data 를 보면 시작 OFFSET 값이 C000 이므로 파일 끝까지 삭제한다.

여기까지 진행하면 .reloc 섹션은 물리적으로 제거가 된 상태임. 이상태에서 reloc1.exe로 저장후 실행해본다.

다른 pe 헤더정보가 아직 수정되지 않아서 파일은 실행되지 않는다.

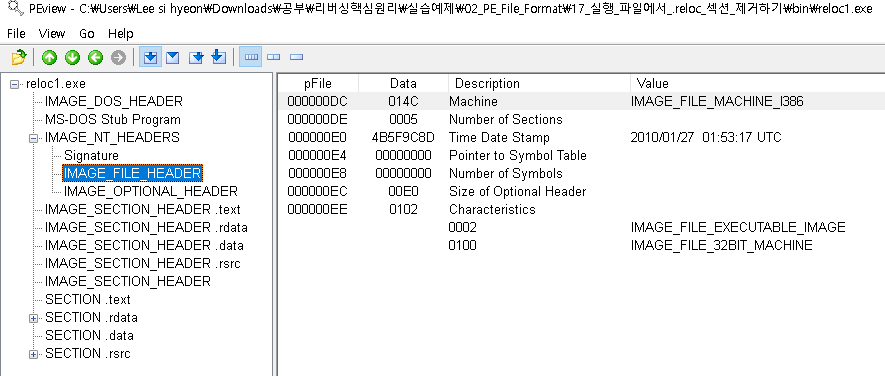

3. 다음으로 IMAGE_FILE_HEADER - Number of Sections 항목 수정

섹션개수가 1개줄었으므로 4로 수정한다.

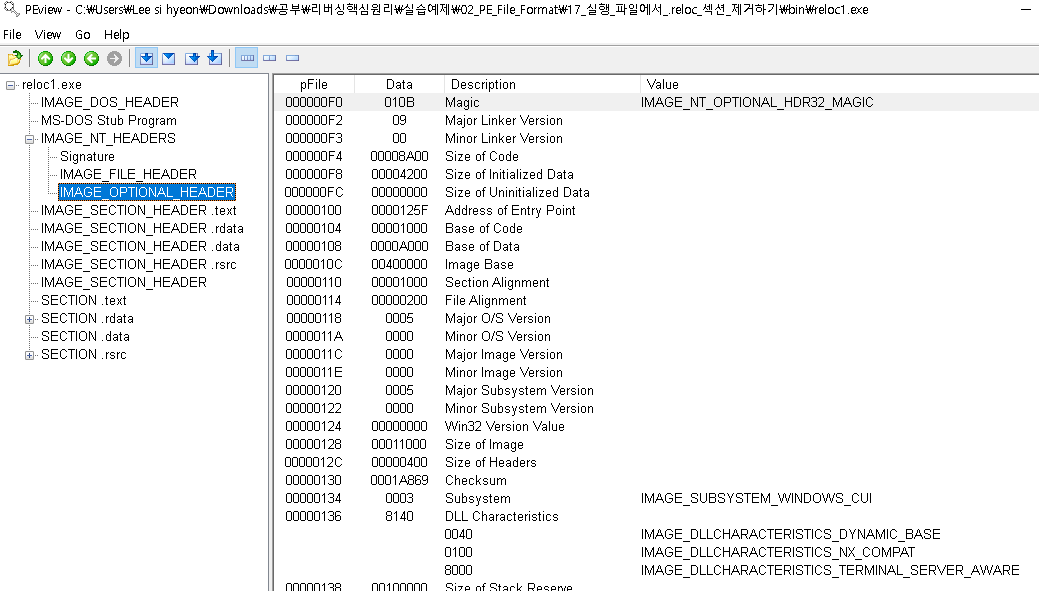

4. 마지막으로 IMAGE_OPTIONAL_HEADER - Size of Image 값 수정.

원래 이미지의 크기는 11000이다. .reloc 섹션 크기는 위의 헤더에서 확인해보면 E40(3648)이다.

그리고 IMAGE_OPTIONAL_HEADER의 Section Alignment 는 1000 (4096) 이므로

11000 - 1000 인 10000값으로 수정해야한다.

수정을 마치고 정상동작하는지 확인해보기위해 reloc2.exe로 저장하여 실행해본다.

섹션헤더를 제거하고 pe 헤더를 그에맞게 수정하여서 오류가 나오지 않고 실행은 되는데

이예제가 윈7에서 만들어져서그런지 윈10에서 잘 동작은 안된다.(실행하면 창이뜨고 바로닫김.)

'리버싱,악성코드분석' 카테고리의 다른 글

| 드롭퍼 형 악성코드 분석(리소스 유형) (0) | 2021.05.15 |

|---|---|

| PE 헤더 IAT 이해 (0) | 2021.05.07 |

| 은닉형 악성코드 이해(RAT) (0) | 2021.05.06 |

| 문서형 악성코드 이해 (0) | 2021.05.06 |

| UAC 우회기법 (0) | 2021.05.06 |