스노트 정규표현식 탐지실습(OS COMMAND INJECTION)

2021. 4. 28. 22:28ㆍ보안관제

Remote os commnad injection

변수 값의 검증 미흡으로 원격에서 운영체제 명령어를 삽입할 수 있는

취약점.

1. 탐지패턴

os 커맨드 문자열인 cat,type,head 등등을 패턴에 입력시킨후 공백or + 문자열 후 ../../ 등의 문자열이 올수있기 때문에 정규표현식 .* 을 넣고, 리눅스 경로 표현 문자열 /, 윈도우 \를 탐지하는 표현식 작성(url인코딩, 헥사코드)

2. 공격자

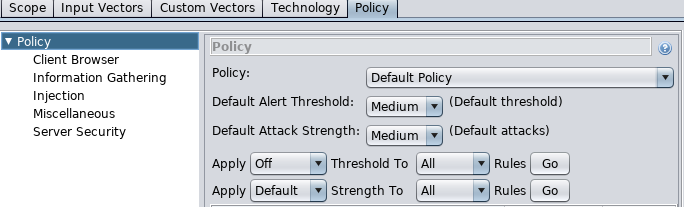

owasp-zap -> attack -> active scan 에서 아래와 같이 os command injection 설정후 스캔을 수행한다.

3. 탐지결과

zap툴을 활용하여 시스템에 공격을 수행한 결과 해당 탐지패턴으로 정상적으로 잘 탐지되었다.

'보안관제' 카테고리의 다른 글

| 스노트 정규표현식 탐지실습(xss) (0) | 2021.04.28 |

|---|---|

| SNORT 정규표현식의 이해 (0) | 2021.04.28 |

| 스노트 탐지실습4(FIN,NULL,XMAS 스캔) (0) | 2021.04.14 |

| 스노트 탐지실습3(Path Traversal) (0) | 2021.04.14 |

| 스노트 탐지실습2(pingofdeath) (0) | 2021.04.14 |