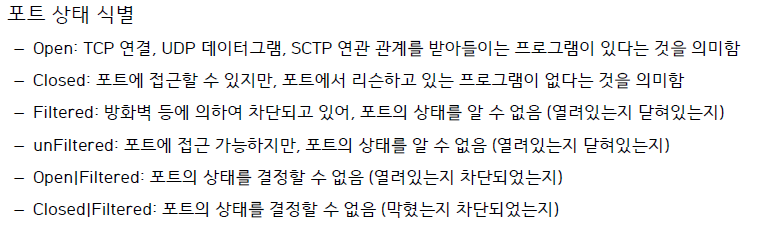

2021. 4. 17. 22:09ㆍ웹 취약점

포트스캔?

포트스캔이란 운영중인 서버에 열려있는 TCP/UDP 포트를 검색하는 행위.

취약점 점검이나 공격을 위한 정보수집에 활용될 수 있다.

nmap <IP주소> 명령어를 활용해 스캔할 수 있다.

스캔하여 많은 포트가 열려있으면 취약하다고 볼 수 있음.

포트스캐닝 종류 - TCP CONNECT, SYN, FIN, NULL, XMAS 등 다양한 기법들이 있다.

-UDP SCAN

스캔시 초당 1개의 메시지에 ICMP 도달불가 메시지 전송가능.

스캔을 병렬로처리, 자주사용되는 포트에 대해 스캔, 방화벽 뒤에서 스캔, host-timeout 수행

ex) nmap -sU <ip주소> -p 53, 161

포트 지정법

-p port_range - ex) 1-1024 사전에 정의된 포트번호 스캔

-F - 100개의 잘 알려진 포트스캔

-r - 순차적으로 스캔

nmap 툴의 옵션들.

-sV 옵션 - 서비스 버젼을 검색하는 옵션

스캔결과 openssh 4.7p1을 사용하고 ssh protocol 2.0 버전을 사용함을 알 수 있음.

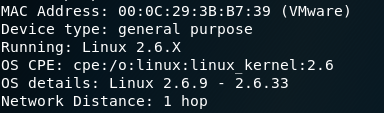

-O 옵션 - 운영체제버젼을 검색하는 옵션

nmap -O <IP주소>

스캔결과 리눅스 2.6.9 ~ 2.6.33버전을 사용함을 알수있음.

취약점이 있는 버젼을 사용시에 공격에 활용될 수있다.

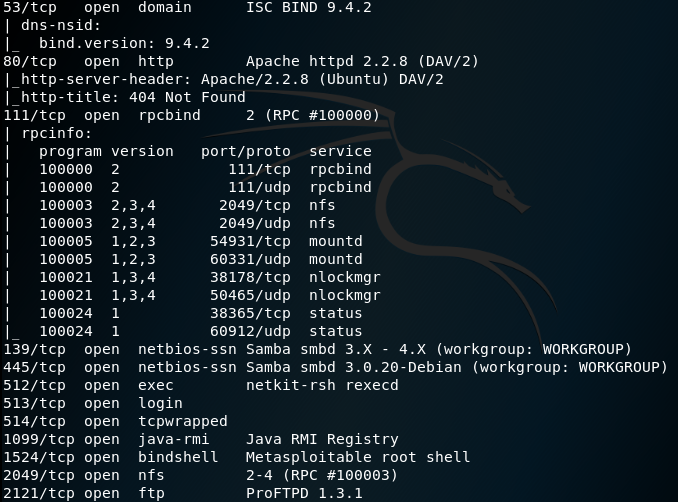

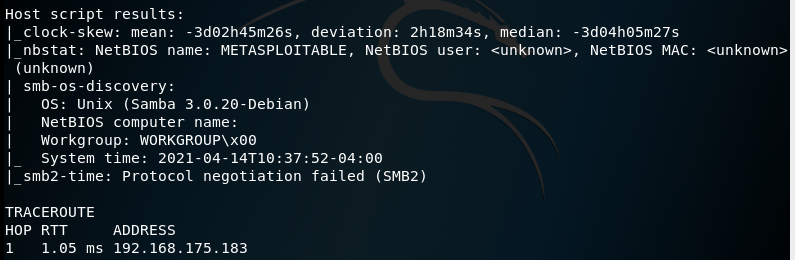

-A 옵션 - 어그레시브 스캔수행

서비스버젼발견(-sV), 운영체제 발견(-O), 스크립트 스캐닝(-sC), 경로추적(--traceroute)

기능을 수행함.

nmap 스크립트 엔진

애플리케이션의 새로운 보안취약점 점검, 버젼 발견 등과 같은 작업을 자동화 하기위함.

기본적으로 -sC, -A 옵션을 통해 수행할 수있고 이외에 인증, DOS, 새로운 버젼발견 등을 위한 스크립트

를 사용가능.

'웹 취약점' 카테고리의 다른 글

| 악성컨텐츠 삽입 취약점 (0) | 2021.04.20 |

|---|---|

| 정보노출 취약점 (0) | 2021.04.20 |

| 로봇 배제 표준(robots.txt) (0) | 2021.04.13 |

| 구글 검색 기법 (0) | 2021.04.13 |

| 디렉토리 인덱싱 취약점 (0) | 2021.04.13 |